Các giải pháp EDR có thể thay thế được Endpoint truyền thống hay không ?

Đây là vấn đề được quan tâm thực tế khi xu hướng hiện tại có sự chuyển dịch nhanh chóng các giải pháp Endpoint Security truyền thống (Endpoint Protection Platform – EPP) được nâng cấp lên EDR, vậy, nếu EDR thay thế hoàn toàn cho Endpoint truyền thống thì có hợp lý? Chúng ta có thể làm rõ các vấn đề bằng cách phân tích các lợi thế của các giải pháp EDR.

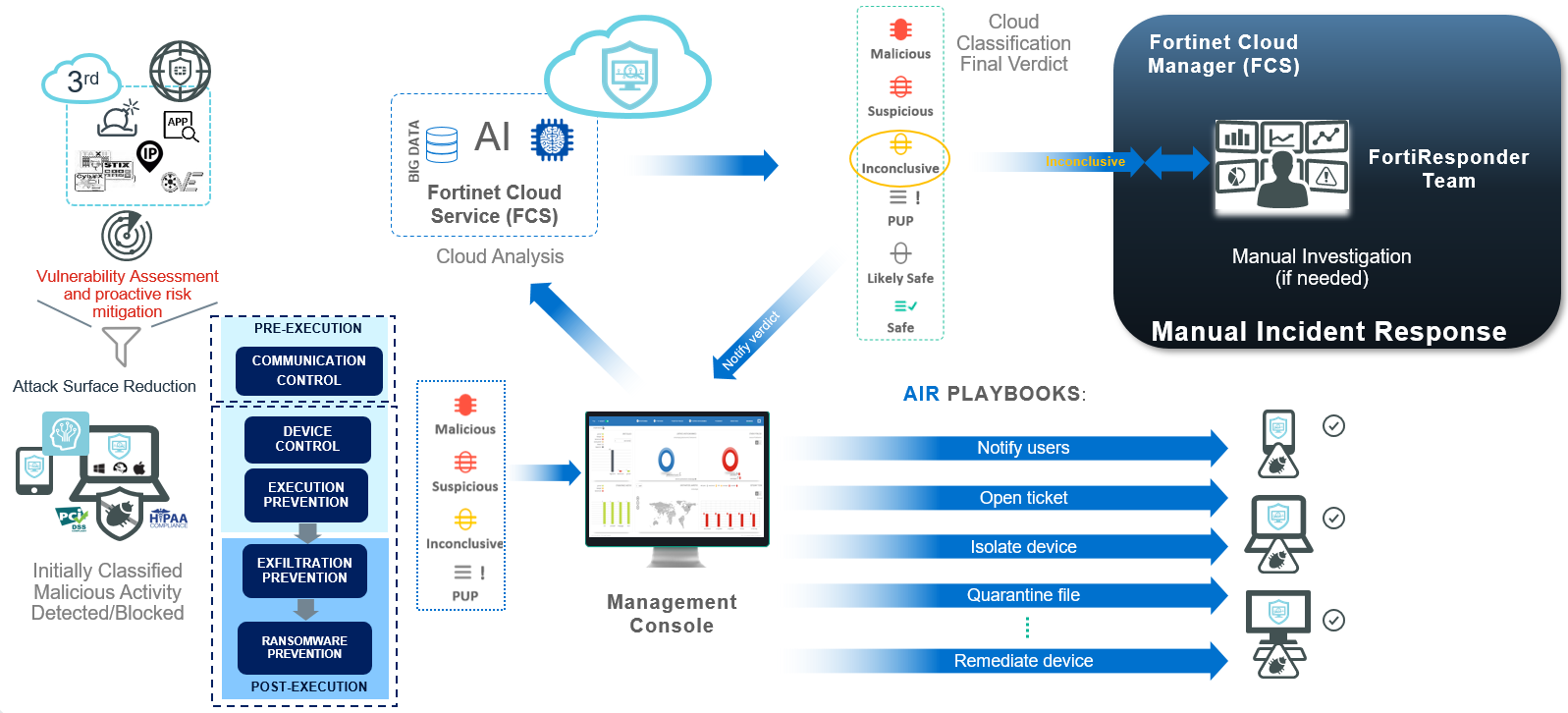

Cơ bản, EDR có thể phát hiện và chặn các mối đe dọa từ trên Endpoint của một tổ chức và cung cấp nhiều tùy chọn phản hồi khác nhau. Các giải pháp này có thể phân tích bản chất của mối đe dọa và cung cấp cho nhóm quản trị về bảo mật các thông tin về cách chúng được bắt đầu như thế nào, những nơi chúng đã xâm nhập, những gì đang diễn ra và cách để loại bỏ hoàn toàn các mối nguy hiểm đó.

Giải pháp EDR tối ưu hơn nữa việc bảo vệ bằng cách không chỉ ngăn chặn mối đe dọa, ngăn chặn lây lan mà còn có thể khắc phục những thiệt hại mà chúng gây ra, chẳng hạn như mã hóa ransomware. Các giải pháp EDR là tuyến phòng thủ đầu tiên và cũng là cuối cùng hiệu quả nhất cho các thiết bị Endpoint của nhân viên tại văn phòng hoặc tại nhà, cũng như cả các Server và các nền tảng trên Cloud.

Bảo mật EDR cung cấp cho tổ chức một trung tâm để thu thập, sắp xếp và phân tích dữ liệu từ các Endpoint được kết nối về. Tại đây có thể cho phép phối hợp các phản ứng và cảnh báo về các mối đe dọa sắp xảy ra. Điều này liên quan đến sự kết hợp của ba yếu tố:

- Các Agent thu thập dữ liệu từ Endpoint

- Phản ứng sự cố tự động

- Phân tích

Agent giúp thu thập dữ liệu từ các Endpoint và giám các Endpoint này, bao gồm dữ liệu liên quan đến các quy trình, lưu lượng hoạt động diễn ra trên Endpoint, các kết nối của Endpoint và dữ liệu được truyền đến và đi từ Endpoint.

Các ứng phó sự cố tự động hoạt động bằng cách kết hợp các quy tắc đã được nhóm CNTT thiết kế (Playbooks) để xác định các mối đe dọa và sau đó kích hoạt phản hồi tự động. Phản hồi tự động có thể vừa nhận ra mối đe dọa vừa xác định loại mối đe dọa đó. Sau đó, nó có thể thực hiện phản hồi, chẳng hạn như gửi cảnh báo rằng người dùng của Endpoint sẽ bị đăng xuất ra khỏi hệ thống, hoặc bị cách ly.

Phân tích liên quan đến việc phân tích dữ liệu Endpoint trong thời gian thực. Điều này cho phép hệ thống EDR chẩn đoán các mối đe dọa một cách nhanh chóng—ngay cả khi chúng không nhất thiết phải khớp với các tham số mối đe dọa được định cấu hình trước. Phân tích cũng sử dụng các công cụ pháp y (Forensic) để kiểm tra bản chất của mối đe dọa và cách thức cuộc tấn công được thực hiện sau khi chúng được xử lý.

Khả năng phát hiện

Phát hiện các mối đe dọa là nền tảng của mọi giải pháp EDR. Vấn đề không phải là liệu hệ thống có đối mặt với mối đe dọa hay không; vấn đề là điều gì sẽ xảy ra sau khi nó vượt qua được hàng phòng thủ vành đai bảo mật đã trang bị. Một khi mối đe dọa đã xâm nhập vào hệ thống, điều cần thiết là phải phát hiện ra để có thể ngăn chặn và loại bỏ nguy cơ đó ngay lập tức.

Giải pháp EDR sử dụng phân tích file liên tục để phát hiện các mối đe dọa. Khi kiểm tra từng file tương tác với Endpoint, nó có thể gắn cờ những File có mối đe dọa. Trong nhiều trường hợp, lúc đầu, một File có vẻ an toàn. Tuy nhiên, nếu nó bắt đầu có hành vi đe dọa, EDR có thể gửi cảnh báo để nhóm quản trị và các bên liên quan khác biết.

Để phát hiện các mối đe dọa, EDR sử dụng thông tin từ các IoC, giúp phát hiện các mối đe dọa phù hợp với các công cụ thay đổi liên tục mà tin tặc sử dụng để phá hoại hệ thống an ninh mạng. IoC tận dụng sự kết hợp giữa trí tuệ nhân tạo (AI) và kho dữ liệu lớn về các mối đe dọa đã tấn công trong quá khứ và hiện tại. Sau đó, nó sẽ phân tích thông tin và sử dụng thông tin đó để phát hiện các mối đe dọa đang nhắm mục tiêu vào các Endpoint trong hệ thống.

Khả năng ngăn chặn

Khi một File độc hại đã được phát hiện, giải pháp EDR ngăn chặn lại file đó . Mục tiêu của File độc hại là lây nhiễm số lượng ứng dụng, quy trình và người dùng một cách tối đa có thể. Để ngăn chặn mối đe dọa lan rộng khắp mạng, hệ thống EDR có thể triển khai cơ chế phân đoạn (segmentation). Điều này liên quan đến việc cô lập các khu vực cụ thể của mạng, giữ chúng tách biệt với các khu vực khác để gây khó khăn cho mối đe dọa xâm nhập vào các phần tử mạng lân cận. Tuy nhiên, điều này có thể là không đủ. Do đó, ngoài việc phân đoạn hoặc cách ly, một giải pháp EDR hiệu quả còn có thể ngăn chặn lại (containment) chính mối đe dọa đó.

Việc ngăn chặn đặc biệt quan trọng khi nói đến ransomware. Vì ransomware có thể giữ Endpoint như một con tin một cách triệt để, nên cần phải ngăn chặn được điều này để có thể ngăn chặn các Endpoint khác bị lây nhiễm.

Khả năng điều tra

Sau khi phát hiện và ngăn chặn các mối đe dọa, EDR phải điều tra bản chất của các mối đe doạ này. Điều này có thể tạo ra những hiểu biết rất hữu ích cho người quản trị cũng như tổ chức, giúp ích để củng cố các biện pháp bảo mật tổng thể của tổ chức. Ví dụ: nếu mối đe dọa dễ dàng xâm nhập vào phạm vi mạng, thì có thể có một lỗ hổng nghiêm trọng cần được giải quyết. Những điểm yếu như thế này có thể được xác định một cách dễ dàng trong quá trình điều tra.

Trong các trường hợp khác, vấn đề có thể xảy ra với thiết bị. Nó có thể đã quá cũ và do đó dễ bị xâm nhập hơn, trước một số kiểu tấn công nhất định. Những thông tin sâu sắc như thế này cũng có thể được tiết lộ trong quá trình hoạt động điều tra của EDR.

Việc điều tra thường có sự hỗ trợ của các tính năng Sandboxing. Với Sandbox, File được chứa trong môi trường được thiết kế để mô phỏng các điều kiện trong một phần của hệ thống mạng. Sau khi được giới hạn trong khu vực an toàn và tách biệt này, hoạt động của mối đe dọa có thể được theo dõi và phân tích chặt chẽ. Bằng cách này, EDR có thể được sử dụng để nghiên cứu hành vi của mối đe dọa, lưu ý cách nó phản ứng trong các tình huống khác nhau. Thông tin này sau đó có thể được chuyển đến hệ thống tình báo mối đe dọa mạng (Threats Intelligence) để giúp các hệ thống phát triển nhằm giải quyết các mối đe dọa trong tương lai.

Khả năng loại bỏ

Loại bỏ mối đe dọa là đỉnh cao của các bước đã thực hiện trước đó: phát hiện, ngăn chặn và điều tra. Mặc dù các khía cạnh khác của EDR cung cấp kiến thức quan trọng về mối đe dọa nhưng thông tin đó sẽ vô ích nếu nó không được sử dụng để loại bỏ mối đe dọa đó và các mối đe dọa tương tự trong tương lai. Quá trình loại bỏ này phụ thuộc vào việc thu thập thông tin quan trọng về mối đe dọa và sau đó sử dụng thông tin đó để thực hiện kế hoạch hành động.

Ví dụ, hệ thống phải tìm ra mối đe dọa đến từ đâu. Thông tin về nguồn gốc của mối đe dọa có thể được sử dụng để tăng cường các biện pháp bảo mật trong tương lai. Hệ thống cũng cần xác định chính xác các ứng dụng và dữ liệu mà các File độc hại bị ảnh hưởng hoặc cố gắng tấn công, cũng như liệu File đó có tự sao chép để tiếp tục tấn công hay không.

Việc loại bỏ phụ thuộc rất nhiều vào khả năng hiển thị. Khả năng hiển thị nguồn gốc của File và cách thức hoạt động của File đó trong cuộc tấn công cho phép có thể điều chỉnh các giao thức bảo mật để bảo vệ phần còn lại của hệ thống mạng. Trong một số hệ thống EDR, có thể chọn đưa Endpoint bị nhiễm về trạng thái như trước khi xảy ra tấn công. Bằng cách này, có thể sao lưu và chạy hệ thống của mình, điều này có thể làm giảm tác động của mối đe dọa đến năng suất hoạt động của tổ chức.

Từ các phân tích như trên, dựa vào năng lực của hệ thống Endpoint Security, cũng như các lợi thế của EDR, có thể so sánh nhanh sự khác nhau giữa EDR và EPP truyền thống như sau:

| EPP Endpoint Protectionn Platform | EDR Endpoint Detection and Respond |

| Ngăn chặn các nguy cơ đã biết hoặc chưa biết từ các Endpoint | Phát hiện và phản ứng lại các nguy cơ đã xâm nhập vào hệ thống từ các Endpoint |

| Dựa trên nguyên lý quét file – so sánh Signature để xác định nguy cơ và ngăn chặn | Dựa trên nguyên lý phát hiện hành vi – bao gồm các tính năng điều tra và phản hồi |

| Passive – bảo vệ hệ thống khỏi các nguy cơ đã biết hoặc dễ nhận biết. Hỗ trợ thêm một số cơ chế về AI cùng các thông tin IoC để đánh giá hành vi. | Active – được sử dụng để chống lại các mối đe doạ có tính chất lảng tránh hoặc vượt qua các điểm phòng thủ an ninh, hoặc cho mục đích chủ động săn lùng các nguy cơ trong hệ thống. Có kết hợp với AI và các thông tin IoC. |

| Bảo vệ Endpoint, nhưng không cung cấp các dữ liệu chuyên sâu về mối đe doạ trên Endpoint | Tổng hợp dữ liệu từ nhiều Enpoint để cung cấp các chứng cứ phục vụ điều tra |

| EPP tập trung vào việc phòng ngừa | EDR tập trung vào việc phát hiện và phản hồi |

| EPP dựa trên Signature và các phương pháp suy nghiệm (Heuristics) | EDR sử dụng phân tích hành vi để phát hiện các mối đe doạ |

| EPP chỉ cung cấp khả năng hiển thị hoạt động liên quan đến các phần mềm/file độc hại | EDR có thể cung cấp khả năng hiển thị tất cả các hoạt động trên một thiết bị |

| EPP không thể điều tra các sự cố an ninh | EDR có thể được sử dụng cho việc điều tra các sự cố về an ninh |

Từ tất cả các phân tích trên, có thể kết luận được rằng, EDR trong quá khứ, hay hiện tại là một giải pháp nâng cao, có thể hoạt động song song và bổ trợ cho EPP rất nhiều trong việc bảo vệ hệ thống trước các nguy cơ đến từ Endpoint, tuy nhiên, với sự cải thiện về mặt công nghệ và xu hướng, EDR hoàn toàn có thể là một giải pháp nâng cấp thay thế, nhằm tối ưu kiến trúc hệ thống và phù hợp hơn với nhu cầu của các tổ chức, ngay trong hiện tại cũng như tương lai.

Nguồn: https://www.fortinet.com/resources/cyberglossary/what-is-edr

Hiện tại Tech Horizon là nhà phân phối chính thức của FORTINET tại thị trường Việt Nam.

Quý đơn vị có nhu cầu vui lòng liên hệ với chúng tôi để được hỗ trợ tư vấn và lắp đặt các thiết bị bảo mật với chi phí đầu tư cạnh tranh, giải pháp đa dạng, hỗ trợ kỹ thuật tận tình.

————————————————————————-

CÔNG TY CP TMDV CÔNG NGHỆ CHÂN TRỜI (TECH HORIZON CORP)

Trụ sở: Số 22, đường số 9, KDC Trung Sơn, Bình Hưng, Bình Chánh, TP.HCM

VP Hà Nội: Tầng 4, Sport Hotel, Làng Sinh viên Hacinco, Thanh Xuân, Hà Nội

Website: https://techhorizonvn.com

Email: info@techhorizonvn.com

Điện thoại: 028 5431 6047 hoặc 024 6286 2118

Fanpage: Tech Horizon Việt Nam

Hiếu Trương/Tech Horizon